Завантаження програмного забезпечення стало стресовим завданням. У світі, де анонімність означає Багато, є люди, які "знехтували б конфіденційністю" і стежили б за вашим кожним маневром. Однак є багато речей, які можна завантажувати і завантажувати анонімно. Цей підхід буде вивчатися нижче.

Кроки

Існує багато способів приховати сліди на "інформаційній магістралі".основний спосіб, за допомогою якого люди залишають слід на комп'ютері-це їх IP-адреса. Це число може бути легко перетворено в реальну адресу з мінімальними зусиллями. Тому майже всі анонімні послуги виконуються виключно з IP-адресами. Анти-виявлення IP можна розділити на дві категорії. А саме:

Існує багато способів приховати сліди на "інформаційній магістралі".основний спосіб, за допомогою якого люди залишають слід на комп'ютері-це їх IP-адреса. Це число може бути легко перетворено в реальну адресу з мінімальними зусиллями. Тому майже всі анонімні послуги виконуються виключно з IP-адресами. Анти-виявлення IP можна розділити на дві категорії. А саме:- На основі програмного забезпечення:

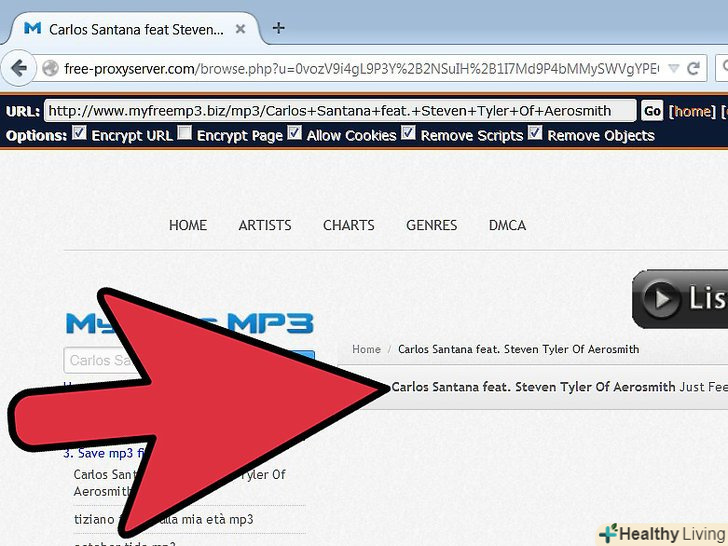

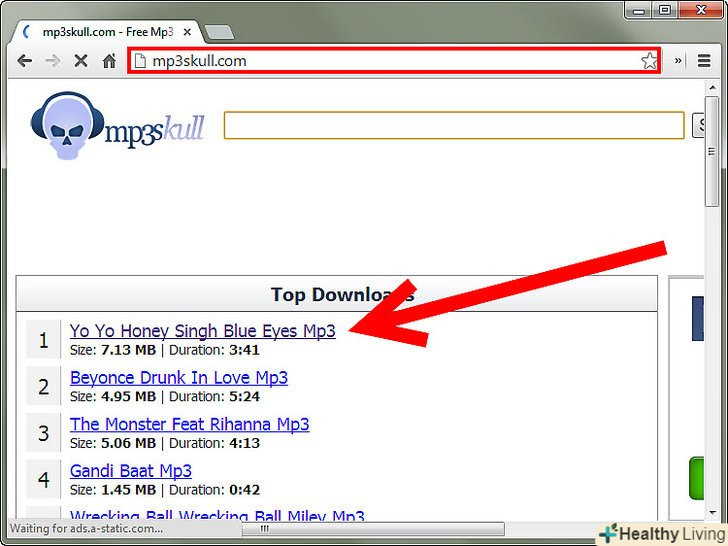

- Proxy: проксі, простою мовою, - це інший комп'ютер-посередник, який відображає підключення до необхідного ресурсу. Ви можете завантажити додатки для Firefox, щоб ці проксі-"адреси" могли бути введені.

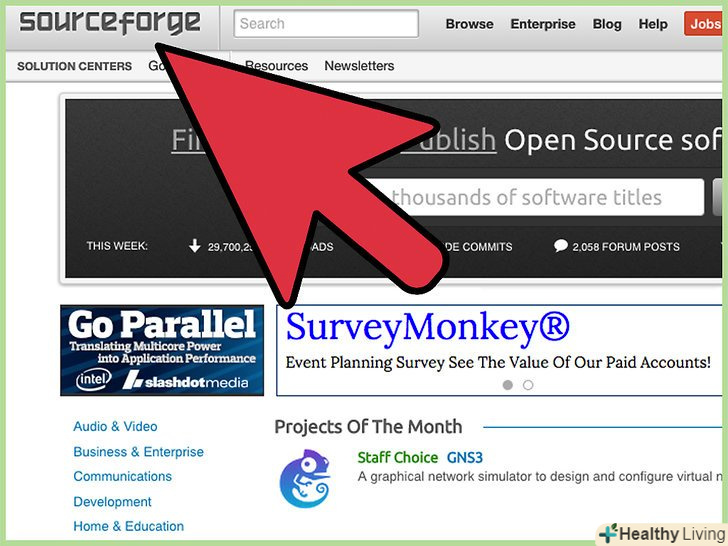

- List Blocking: список блокування складається з різних адрес комп'ютерів, яким люди хочуть заблокувати підключення до себе. За допомогою цього сервісу можна до деякої міри блокувати урядові сайти, RIAA, сайти Spyware і навіть оголошення. Популярний безкоштовний інструмент списку блокування називається Peer Guardian.

- Посилання відмов: деякі хостинг-сайти дозволяють завантажувати посилання, яке вони самі мають завдяки завантаженню користувачів. Після вказівки "відмови від відповідальності" вони і справді не несуть ніякої відповідальності за посилання, які завантажують користувачі, деякі навіть видаляють журнали IP-адрес; або

- На основі обладнання: додаючи або видаляючи певні частини на/з комп'ютер, людина може досягти рівня високої анонімності.

- NIC-USB: видаливши інтернет-карту, ви досягнете ідеальної анонімності. Вони не можуть пройти наскрізь через шнур живлення? Проте, якщо хочете залишатися на зв'язку, може бути краще вкласти кошти в обладнання. Придбайте собі диск відновлення даних великих обсягів, тобто величезний USB флеш-диск. Встановіть операційну систему і все, що вам потрібно зробити (щоб використовувати випадкову настройку BIOS комп'ютерів) - завантажувати комп'ютер з USB. Цим дуже зручно користуватися в піцеріях, де висока швидкість інтернету, або навіть деяких кафе. Тим не менш, вам доведеться залишатися анонімним у реальному житті, і в кінцевому підсумку доведеться вивчати найсучасніші протоколи SSH.

- Диференціальне портування: два комп'ютери можна пов'язати разом, використовуючи також паралельні або послідовні кабелі, враховуючи відповідні апаратні та програмні обставини. Використовуючи цей метод, кілька комп'ютерів можна зв'язати разом зі змішаними проксі і портами, щоб заплутати будь-кого, хто використовує Peeper.

- Airsnorting: з бездротовим ноутбуком можна сидіти зовні кафе. Використовуючи Безіменне додаток Linux, можна знайти невидимі ключі шифрування, які" течуть по повітрю "під час бездротової передачі, таким чином, надаючи вам" Золотий ключик " до їх підключення. Це в поєднанні з протоколом SSH виведе вас в онлайн практично в будь-якому місці.

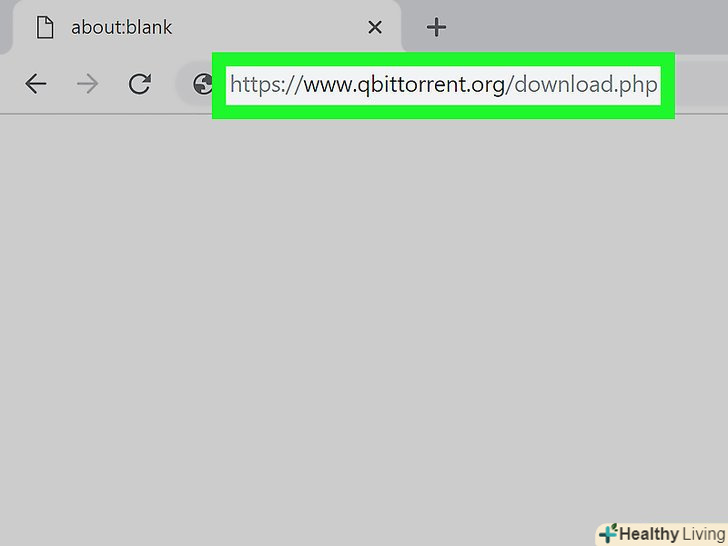

- Протокол SSH: за допомогою невеликої програми PirateRay, яка використовує SSH-захищений тунель на одному з серверів PirateRay, користувач може вибрати або конкретний сервер, або встановити параметри, щоб дозволити випадковий вибір сервера щоразу, коли запускається додаток =.

- На основі програмного забезпечення:

Після цього всі дані, які користувач отримує або передає, зашифровані.

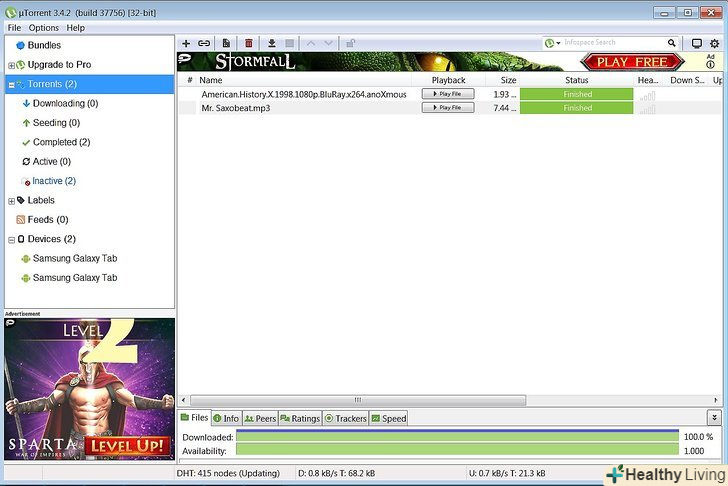

Після цього всі дані, які користувач отримує або передає, зашифровані. Всі операції, пов'язані з торрент-мережею, будуть виконуватися з IP-адреси сервера, який знаходиться на іншому кінці світу. вхід не виконується на однакових серверах, так що користувач може бути впевнений у своїй безпеці і анонімності.

Всі операції, пов'язані з торрент-мережею, будуть виконуватися з IP-адреси сервера, який знаходиться на іншому кінці світу. вхід не виконується на однакових серверах, так що користувач може бути впевнений у своїй безпеці і анонімності.

Попередження

- Найкращий спосіб не попастися-це не робити нічого протизаконного. Шукайте правові альтернативи, коли це можливо, навіть якщо це не так зручно.

- Будь-який досить рішучий (як RIAA) користувач може порушити анонімність при наявності достатнього часу. Це справедливо незалежно від того, наскільки сильно ви намагаєтеся; ваш трафік ще має пройти через безліч маршрутизаторів і серверів.

- Єдине дійсно анонімне з'єднання-це покласти його в кишеню і взяти з собою.

- IP-адреси ніколи не бувають невидимі. Використовуючи проксі, можна уповільнити виявлення, але ніколи процес скачування не буде проходити "безслідно". Також зверніть увагу, що проксі значно уповільнюють швидкість роботи Інтернету.

- Ноутбуки мають IP-адреси, як і настільні комп'ютери.